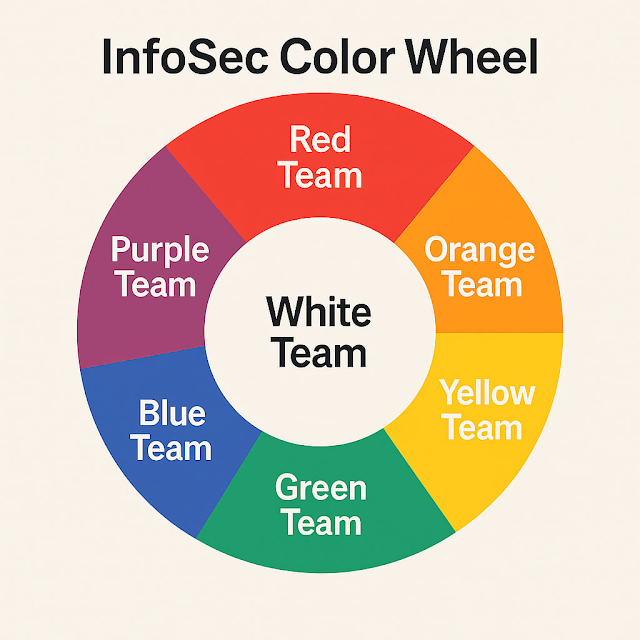

Введение

🔴 Красная команда (Red Team)

Роль: Красная команда – это наступательная команда, выступающая в роли условного «противника». Их нередко называют «атакующими» или даже «разрушителями», поскольку они имитируют действия злоумышленников. Главная цель красной команды – выявить уязвимости в защите организации до того, как ими воспользуются реальные хакеры.

Основные задачи:

-

Проведение тестов на проникновение (penetration testing) – попытки взломать системы и сеть компании, чтобы обнаружить слабые места в инфраструктуре.

-

Социальная инженерия – обманный путь получения доступа (например, фишинг сотрудников с целью выманить пароли или провокация на раскрытие конфиденциальной информации).

-

Физический пентест – проверка физической безопасности (проникновение в офис, обход контроля доступа) для выявления уязвимостей вне киберпространства.

Пример: Компания из банковского сектора пригласила внешнюю красную команду для проверки своей защиты. Атакующие имитировали кибератаку: отправили сотрудникам правдоподобные фишинговые письма и смогли получить учетные данные одного из менеджеров. Это позволило им проникнуть во внутреннюю сеть и обнаружить незащищенный сервер с устаревшим программным обеспечением. По итогам упражнения красная команда передала отчёт с найденными уязвимостями, что позволило банку быстро устранить проблемы (например, обновить сервер и провести дополнительное обучение персонала).

🔵 Синяя команда (Blue Team)

Роль: Синяя команда – это оборонительная команда, то есть защитники. Они несут ответственность за защиту цифровых активов организации, обнаружение инцидентов и реагирование на атаки. В противоположность красным, синие команды работают проактивно, чтобы укрепить безопасность и не допустить успешного взлома.

Основные задачи:

-

Мониторинг инфраструктуры – постоянное отслеживание сетевого трафика, системных логов и активности на предмет подозрительных действий или признаков вторжения.

-

Обнаружение и реагирование на инциденты – оперативное выявление атак (с помощью систем обнаружения вторжений, SIEM и др.) и быстрые действия по их локализации и нейтрализации.

-

Устранение уязвимостей – анализ отчётов красной команды и реальных инцидентов, установка обновлений и патчей, изменение настроек безопасности, чтобы закрыть выявленные бреши.

-

Повышение готовности – проведение учений (например, имитаций атак) совместно с другими командами, разработка планов реагирования, обучение персонала основам кибергигиены.

Пример: В крупной торговой компании синяя команда заметила аномальный сетевой трафик в ночное время с помощью NDR – большой объём данных отправлялся на внешний IP-адрес. Аналитики безопасности из SOC быстро распознали возможную утечку данных. Они немедленно изолировали сервер, с которого шла передача, и инициировали расследование. Выяснилось, что происходит попытка кражи данных через вредоносную программу. Благодаря слаженной работе синей команды инцидент был оперативно локализован: связь перекрыта, вредонос удалён, уязвимость (через которую проник вирус) устранена, а потеря данных предотвращена.

🟡 Желтая команда (Yellow Team)

Роль: Желтая команда – это разработчики и архитекторы любых программных и информационных систем, чья задача — строить архитектуру и код с учётом требований безопасности. То есть это группа с навыками и культурой безопасной разработки. В неё входят специалисты, создающие программное обеспечение и системы: разработчики ПО, архитекторы, инженеры по тестированию (QA) и также системные администраторы. Прежде чем красная команда будет взламывать, а синяя защищать, продукт сначала должен быть спроектирован и реализован безопасно – именно этим и занимаются «желтые». Желтые строят защиту. Системные администраторы могут быть и в желтой и в синей команде, то есть могу и строить защиту и пользоваться ей.

Основные задачи:

-

Проектирование и разработка систем – создание и установка новых приложений, сервисов и инфраструктуры с учётом функциональных требований бизнеса.

-

Внедрение мер безопасности в цикл разработки – реализация защищенной архитектуры (например, управление доступом, шифрование данных), использование безопасных практик кодирования SDLC, проведение статического и динамического анализа безопасности кода (SAST, DAST).

-

Создание патчей для защиты – оперативное внесение изменений в программный код и архитектуру по результатам тестов на проникновение и аудитов безопасности (тесное взаимодействие с красной и синей командами для улучшения продукта).

-

Повышение отказоустойчивости – обеспечение резервного копирования, механизмов восстановления и других защитных функций непосредственно при создании системы.

Пример: Команда разработчиков веб-приложения в технологической компании изначально сосредоточилась только на функциональности и скорости выпуска продукта. После тестирования безопасности выяснилось, что в приложении присутствуют уязвимости (SQL-инъекция и XSS), обнаруженные красной командой. Осознав риски, желтая команда переработала часть кода: внедрила проверку входных данных, более строгую систему аутентификации и хранение паролей с солёным хешированием. В дальнейшем все разработчики начали применять принцип «Secure by Design» – то есть учитывали требования безопасности на каждом этапе создания продукта. Это уменьшило количество уязвимостей: например, в следующей версии приложения попытки аналогичных атак не увенчались успехом, и синяя команда подтвердила высокую устойчивость системы к новым угрозам.

🟣 Фиолетовая команда (Purple Team)

Роль: Фиолетовая команда объединяет усилия красной и синей команд. Это команда взаимодействия атакующих и защитников, работающая как единое целое. Фиолетовая команда не столько отдельная постоянная группа, сколько особый режим сотрудничества: когда эксперты по атаке и обороне работают совместно ради общей цели – укрепления безопасности. В реальной практике больших организаций иногда создают отдельную независимую Purple Team для координации атакующих и защитников, чтобы решать конфликты.

Основные задачи:

-

Координация между атакой и защитой – организация совместных упражнений, в которых красная и синяя команды обмениваются информацией в реальном времени. Фиолетовая команда выступает своего рода «посредником», чтобы улучшить коммуникацию: атакующие сразу рассказывают, какие методы они используют, а защитники – что им удалось обнаружить и отразить.

-

Совмещенное тестирование защиты – проведение так называемых purple team exercises, когда атака (red) и защита (blue) фактически работают плечом к плечу: каждая обнаруженная уязвимость тут же проверяется, могут ли ее увидеть средства мониторинга, и наоборот – по запросу синих, красные пробуют обойти конкретные защитные механизмы.

-

Повышение эффективности команд – сбор и анализ результатов совместных учений, разработка рекомендаций для улучшения как атакующей, так и оборонной тактики. Фиолетовая команда помогает красным лучше понимать, какие атаки были не замечены и почему, а синим – учит быстрее распознавать хитроумные техники взлома.

Пример: В рамках ежегодного комплексного учения по кибербезопасности в одной госорганизации была развернута фиолетовая команда. Обычно красная команда проводила атаки и потом через несколько дней передавала отчёт, но в этот раз атакующие и защитники работали синхронно. Например, когда красная команда попробовала новый метод обхода антивируса на рабочей станции, специалисты синей команды тут же проверили журналы и обнаружили, что инцидент остался незаметным для стандартных средств мониторинга. Это наблюдение мгновенно обсудили вместе – в результате синяя команда оперативно настроила дополнительное правило корреляции в SIEM, а красная повторила атаку. На этот раз срабатывание было успешно зафиксировано и тревога ушла аналитикам. Подобное тесное сотрудничество позволило организации выявить пробелы в защите и тут же их устранить: итогом работы фиолетовой команды стал целый список улучшений для процессов мониторинга и реагирования, которые повысили общий уровень безопасности.

🟢 Зеленая команда (Green Team)

Роль: Зеленая команда – это команда взаимодействия защитников и разработчиков. Она заполняет разрыв между синими и жёлтыми: обеспечивает более тесное сотрудничество между теми, кто эксплуатирует и защищает систему, и теми, кто её создаёт. Задача зеленой команды – интегрировать требования безопасности и опыта защиты непосредственно в процесс разработки и развертывания систем.

Основные задачи:

-

Безопасная разработка и деплоймент (DevSecOps) – внедрение практик безопасной разработки на всех этапах жизненного цикла ПО. Специалисты зеленой команды помогают разработчикам (жёлтым) учитывать требования безопасности и мониторинга ещё при написании кода, а синим – автоматизировать и интегрировать средства защиты в конвейер развертывания.

-

Улучшение мониторинга и логирования – совместная работа разработчиков и аналитиков SOC над тем, какие логи и события необходимо генерировать в приложениях. Например, зелёная команда определяет, что для эффективного детектирования атак нужны подробные журналы входа в систему, действий администраторов, ошибки авторизации и т.п., и обеспечивает, чтобы эти возможности были заложены в код продукта.

-

Оптимизация реагирования и устойчивости – разработчики по рекомендации синих команд добавляют в систему средства, облегчающие расследование инцидентов (например, уникальные идентификаторы транзакций для трассировки, или механизмы быстрой блокировки учетных записей при подозрительной активности). В то же время, синие команды получают от разработчиков информацию о внутренних механизмах приложения, чтобы лучше понимать, какие части системы более уязвимы и требуют приоритетной защиты.

-

Обратная связь в разработку – анализ инцидентов и попыток атак, выявленных синей командой, с последующей доработкой системы разработчиками. Зеленая команда обеспечивает, чтобы уроки из каждого инцидента преобразовывались в конкретные улучшения кода и архитектуры, повышая тем самым «врожденную» безопасность продуктов.

Пример: В одной компании, разрабатывающей онлайн-сервис, возникла проблема: хотя синяя команда внедрила современные средства обнаружения атак, им не хватало детальных логов от самого приложения для расследований. Был создан проект зелёной команды – несколько инженеров безопасности стали плотно работать с группой разработчиков. В результате в следующий релиз сервиса включили расширенное журналирование безопасности: фиксировались попытки подборов пароля, подозрительные последовательности действий пользователя, изменения конфигурации и т.д. Спустя некоторое время произошла попытка взлома учетной записи администратора через SQL-инъекцию. Благодаря ранее добавленным логам, синяя команда мгновенно получила подробные сведения об атаке и заблокировала злоумышленника, а желтая команда оперативно выпустила патч, устраняющий уязвимость. Такая интеграция усилий (результат работы зеленой команды) существенно повысила способность организации противостоять сложным атакам, сокращая время от обнаружения до исправления проблемы.

Примеры ролей DevOps:

-

Если DevOps просто настроил Jenkins и деплой на Kubernetes — 🟡 Жёлтый.

-

Если DevOps добавил в Jenkins автоматическую проверку безопасности зависимостей — 🟢 Зелёный.

-

Если DevOps настраивает отправку логов в SIEM и помогает ловить инциденты — 🔵 Синий.

🟠 Оранжевая команда (Orange Team)

Роль: Оранжевая команда образуется при сотрудничестве красной и жёлтой команд. Это команда обучения и повышения осведомленности: ее цель – преодолеть разрыв между атакующими и разработчиками путем передачи знаний. Оранжевая команда фокусируется на том, чтобы научить команду разработчиков думать как хакер, понимать актуальные угрозы и уязвимости, тем самым делая создаваемое ПО более защищённым с самого начала.

Основные задачи:

-

Обучение безопасной разработке – проведение регулярных тренингов, семинаров и практических занятий для разработчиков по темам кибербезопасности. Как правило, эксперты из красной команды делятся с инженерами примерами реальных атак, показывают типичные уязвимости (SQL-инъекции, XSS, обход аутентификации и пр.) и объясняют, как их предотвратить написанием безопасного кода.

-

Разбор уязвимостей и внедрение опыта – оранжевая команда организует обсуждение результатов последних тестирований на проникновение именно с точки зрения разработки. Вместо сухого отчета, красная команда подробно демонстрирует жёлтой команде, где именно в коде были ошибки, как они эксплуатировались и как их исправить. Это превращается в уроки, которые разработчики учитывают в будущей работе.

-

Повышение осведомленности о актуальных атаках – постоянное информирование команды разработчиков о новых видах угроз. Оранжевые команды могут рассылать новости безопасности, отчеты о последних инцидентах, проводить внутренние конкурсы (например, простые задания по взлому для разработчиков), чтобы поддерживать интерес и внимание к безопасности на высоком уровне.

-

Культура «Secure Coding» – формирование в коллективе разработчиков культуры писать безопасный код. Оранжевая команда может инициировать программы «Security Champion» – когда в каждой команде разработки выделяется ответственный за вопросы безопасности, который напрямую взаимодействует с безопасниками (красными/синими) и следит, чтобы в проекте соблюдались лучшие практики защиты.

Пример: В отделе разработки крупного интернет-портала изначально не уделяли должного внимания безопасности – программисты торопились выпустить новые функции и полагались на последующее тестирование. После нескольких инцидентов руководство инициировало создание оранжевой команды. Опытные специалисты из отдела информационной безопасности стали проводить ежемесячные мастер-классы для программистов. На одном из таких занятий красная команда продемонстрировала, как легко можно взломать прототип нового веб-сервиса через незашищённый API вызов. Разработчики были потрясены, увидев, как за несколько минут злоумышленник мог извлечь конфиденциальные данные. Благодаря этим урокам жёлтая команда пересмотрела подход к проектированию: начали применять принцип минимизации привилегий, тщательно проверять входные данные и использовать готовые библиотеки для безопасности. Уже через квартал результат стал заметен – следующий внешний аудит показал значительно меньше уязвимостей в продуктах. Оранжевая команда превратила разработчиков в союзников безопасности: повысился общий уровень компетентности, и новые проекты стартовали уже с учётом требований ИБ.

⚪️ Белая команда (White Team)

Роль: Белая команда – это нейтральная команда руководства и координации, охватывающая все остальные цветовые группы. Белая команда не занимается напрямую ни атаками, ни защитой, ни разработкой, но создаёт условия для эффективной работы всех остальных. Белая команда отвечает за обучение, политику, координацию и стандарты безопасности. По сути, это руководство информационной безопасностью в организации. В состав белой команды входят менеджеры (например, CISO – директор по информационной безопасности), специалисты по комплаенсу (соблюдению норм и стандартов), сотрудники отдела контролей рисков, аудиторы и координаторы. Преподаватели ВУЗов и учебных центров относятся к белой команде поскольку в отличие от преподавателей оранжевой команды обучают всех правильной кибергигиене, политике безопасности и методологиям.

Основные задачи:

-

Управление и стратегия безопасности – разработка общей стратегии кибербезопасности, определение политики и процедур (политики паролей, регламенты реагирования на инциденты, требования безопасной разработки и др.). Белая команда устанавливает правила игры, в рамках которых действуют красные, синие, жёлтые и другие команды.

-

Координация команд и ресурсов – распределение ролей и зон ответственности, обеспечение коммуникации между разноцветными командами. Белая команда следит, чтобы информация о выявленных угрозах доходила до нужных людей, чтобы результаты работы (отчёты, анализы) не оставались на полке. Также они определяют приоритеты: например, могут решать, что в следующем квартале усилия красной команды сфокусировать на тестировании конкретного критичного сервиса.

-

Проведение учений и контроль – организация киберучений, таких как «Capture The Flag» или ролевые игры, где красная и синяя команды соревнуются. Белая команда при этом выступает судьёй: заранее оговаривает правила (что разрешено «хакерам», какие цели у «защитников»), наблюдает за ходом учения, а затем разбирает результаты, чтобы извлечь уроки. В реальных инцидентах белая команда контролирует процесс от начала до конца: удостоверяется, что инцидент должным образом задокументирован, причины выявлены и проведены корректирующие мероприятия.

-

Взаимодействие с бизнесом и внешними требованиями – белая команда служит связующим звеном между техническими специалистами по безопасности и высшим руководством организации, а также регуляторами. Например, белая команда докладывает директорату об общем состоянии безопасности, о рисках и необходимых инвестициях (на обучение, новые средства защиты и т.д.). Также она отвечает за соответствие деятельности всех команд требованиям законодательства и стандартов (таких как ФЗ-152, PCI DSS, GDPR, ISO 27001 и др.), обеспечивая, чтобы организация не нарушала правила и могла успешно пройти внешние аудиты.

Пример: В университете произошёл инцидент — утечка личных данных студентов через взломанный веб-сайт факультета. После первичных мер по устранению угрозы, белая команда взяла ситуацию под контроль. Руководитель информационной безопасности (CISO) собрал представителей красной, синей и жёлтой команд на разбор инцидента. Совместно они выяснили, что причиной стала уязвимость, пропущенная на этапе разработки, и недостаточный мониторинг. Белая команда разработала план действий: поручила жёлтой команде внедрить дополнительные проверки безопасности в процесс разработки (код-ревью с упором на безопасность), синей команде – настроить более тщательный мониторинг веб-приложений, а красной команде – провести повторное тестирование всех университетских сайтов через три месяца. Также специалисты по комплаенсу из белой команды подготовили отчёт о случившемся для регулятора и уведомление затронутых лиц, как того требуют законы о защите данных. Таким образом, белая команда выступила координатором: обеспечила коммуникацию между всеми группами, приняла организационные решения и проследила за их выполнением, чтобы усилить кибербезопасность во всех направлениях.

Сводная таблица команд и их ролей

Ниже представлена таблица, обобщающая информацию о каждой «цветной» команде: ее роль, ключевые задачи и пример из практики для лучшего понимания.

| Цвет команды | Роль команды | Основные задачи | Практический пример (сценарий) |

|---|---|---|---|

| 🔴 Красный (Red Team) | Атакующая команда (этичные хакеры, «ломатели») | Имитация атак, поиск и эксплуатация уязвимостей; социнженерия; тестирование физической безопасности | В ходе проверочного взлома команда обнаружила незащищённый сервер и с помощью фишинга получила доступ к учетной записи – организация получила список уязвимостей для исправления. |

| 🔵 Синий (Blue Team) | Оборонительная команда (защитники) | Мониторинг сетей и систем; обнаружение и анализ инцидентов; реагирование и расследование атак; устранение уязвимостей | Команда SOC заметила аномальный трафик и предотвратила утечку данных, изолировав взломанный узел и устранив вредоносную активность до серьёзных последствий. |

| 🟡 Желтый (Yellow Team) | Команда разработчиков («строители») | Проектирование и разработка систем; внедрение мер кибербезопасности в ПО; исправление уязвимостей по итогам аудитов; обеспечение надёжности и устойчивости приложений | Разработчики внедрили защиту от SQL-инъекций и XSS после отчёта пентестеров: до исправления приложение было уязвимо, а после – атаки блокируются на этапе ввода данных. |

| 🟣 Фиолетовый (Purple Team) | Смешанная команда (сотрудничество атаки и защиты) | Совместное планирование и проведение учений; обмен знаниями между красными и синими; улучшение методов обнаружения атак и навыков команд через взаимодействие | В учениях «purple teaming» атакующие и защитники работали вместе: когда красная команда применила новый эксплойт, синяя сразу настроила детектор. В итоге компания обновила систему мониторинга, закрыв выявленные бреши. |

| 🟢 Зелёный (Green Team) | Смешанная команда (сотрудничество защиты и разработки) | Интеграция требований безопасности в процессы разработки (DevSecOps); улучшение логирования и мониторинга в приложениях; обмен знаниями между разработчиками и аналитиками SOC; совместное повышение устойчивости систем | В процессе разработки нового сервиса инженер безопасности из SOC (синий) работал с программистами: они добавили расширенные журналы и проверки. Позже при попытке взлома эти встроенные логи помогли мгновенно вычислить и остановить атаку, а разработчики быстро выпустили исправление. |

| 🟠 Оранжевый (Orange Team) | Смешанная команда (обучение разработчиков атакам) | Повышение осведомленности разработчиков о киберугрозах; тренинги по безопасному кодированию; разбор уязвимостей, найденных пентестерами, с командой разработки; развитие культуры secure coding | Специалист по безопасности провёл для dev-команды мастер-класс по взлому web-приложений. После наглядной демонстрации уязвимостей разработчики сразу внесли правки в код и начали самостоятельно проводить оценку безопасности при каждом релизе. |

| ⚪️ Белый (White Team) | Управленческая команда (координация и контроль) | Определение политики и стратегии ИБ; координация действий всех команд; организация учений и разбор инцидентов; контроль соответствия стандартам и требованиям | Белая команда спланировала киберучения: задала правила для красной/синей команд, наблюдала за их действиями, а затем представила руководству отчёт с рекомендациями. Также по итогам реального инцидента она организовала обмен информацией между отделами и обновление политики безопасности. |

Заключение. Модель цветового колеса информационной безопасности наглядно показывает, что обеспечение кибербезопасности — командная работа многих разных специалистов. Каждая из цветных команд исполняет свою уникальную роль: от поиска уязвимостей до их устранения, от разработки защищенных систем до управления всей этой сложной экосистемой. Для студентов, стремящихся стать профессионалами ИБ, важно понимать функции всех команд: красной, синей, желтой, фиолетовой, оранжевой, зеленой и белой. Вместе эти команды образуют слаженную систему многоэшелонированной обороны.