Добрый день, коллеги!

Это верно, информационное сообщение ФСТЭК тут:

https://fstec.ru/normotvorcheskaya/informatsionnye-i-analiticheskie-materialy/1516-informatsionnoe-soobshchenie-fstek-rossii-ot-1-fevralya-2018-g-n-240-24-554

Например, из последних новостей: почти все устройства Cisco сейчас имеют уязвимость CVSS 10 (выше не бывает), которая позволяет удаленно взять под управление устройство. И, поскольку, часто общаюсь с заказчиками, то знаю, что многие не установили это обновление, хотя оно вышло в феврале 2018 года.

Например, из последних новостей: почти все устройства Cisco сейчас имеют уязвимость CVSS 10 (выше не бывает), которая позволяет удаленно взять под управление устройство. И, поскольку, часто общаюсь с заказчиками, то знаю, что многие не установили это обновление, хотя оно вышло в феврале 2018 года.

В новостной ленте Алексея Лукацкого появилось и затем Алексей Комаров ретвитнул информацию о том, что отменили сертификаты у Palo Alto Networks.

Это верно, информационное сообщение ФСТЭК тут:

https://fstec.ru/normotvorcheskaya/informatsionnye-i-analiticheskie-materialy/1516-informatsionnoe-soobshchenie-fstek-rossii-ot-1-fevralya-2018-g-n-240-24-554

Упомянутые сертификаты 2012 года кончаются в апреле 2018 года. Они настолько старые, что относятся к устройствам, которые уже даже не выпускаются: 2000 и 4000 серия, ну и версия операционной системы уже далеко не 4.0, а 8.0.

То есть отменили сертификаты которые сами по себе кончаются в апреле 2018 и мало того часть из них на устройства, которые вышли из продажи.

Чтобы продлить эти сертификаты нужно было снова показать исходный код, а делать это для сертификатов которые кончаются через 2 месяца - неэффективно. Поэтому офис Palo Alto Networks сконцентрирован на получении новых сертификатов на новые устройства и на новую операционную систему.

ФСТЭК верно смотрит на наличие уязвимостей и Palo Alto Network поддерживает эту практику. Все уязвимости заблаговременно устраняются производителем. Быстро сертифицировать новую, обновленную версию всегда сложно, поэтому мы всем заказчикам присылаем описание (workaround) по организационным методам защиты от найденных уязвимостей.

Для указанных в сообщении ФСТЭК уязвимостей было выпущено обновление, где они уже устранены. Это также указано на сайте ФСТЭК.

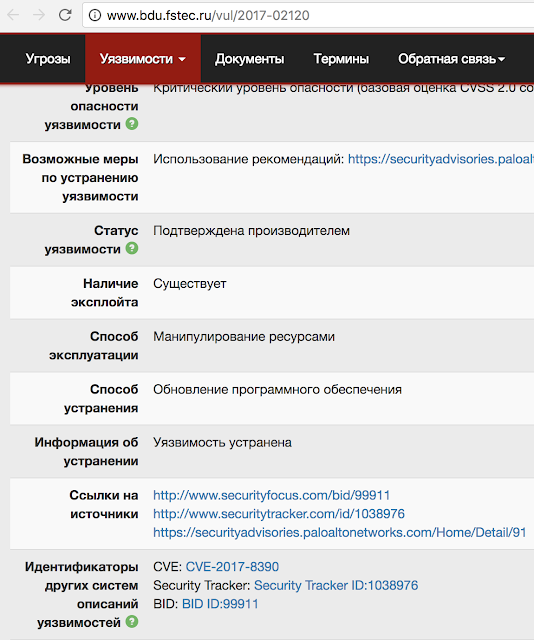

http://www.bdu.fstec.ru/vul/2017-02120

http://www.bdu.fstec.ru/vul/2017-02237

Для указанных в сообщении ФСТЭК уязвимостей было выпущено обновление, где они уже устранены. Это также указано на сайте ФСТЭК.

http://www.bdu.fstec.ru/vul/2017-02120

http://www.bdu.fstec.ru/vul/2017-02237

Palo Alto Networks серьезно относится к реальной защите и всегда оповещает своих заказчиков о своих уязвимостях и поддержка оказывает помощь в обновлении и своевременной защите.

Самая главная проблема, которую я вижу: невозможность установить обновления устройств защиты, пока не выйдет новый сертификат ФСТЭК. Хакеры пользуются такой возможностью.

Например, из последних новостей: почти все устройства Cisco сейчас имеют уязвимость CVSS 10 (выше не бывает), которая позволяет удаленно взять под управление устройство. И, поскольку, часто общаюсь с заказчиками, то знаю, что многие не установили это обновление, хотя оно вышло в феврале 2018 года.

Например, из последних новостей: почти все устройства Cisco сейчас имеют уязвимость CVSS 10 (выше не бывает), которая позволяет удаленно взять под управление устройство. И, поскольку, часто общаюсь с заказчиками, то знаю, что многие не установили это обновление, хотя оно вышло в феврале 2018 года.

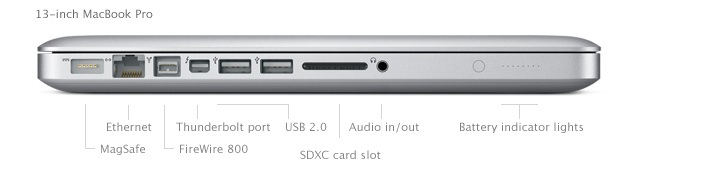

Вот оповещение от Cisco