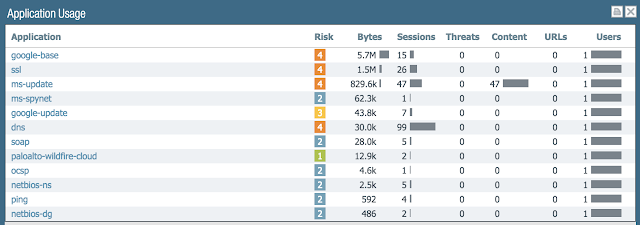

Запустил свежий Microsoft Active Directory сервер и посмотрел на файрволе какие он делает соединения. Сначала напугался неизвестному мне приложению ms-spynet - но потом понял что это аналог KSN от Microsoft.

В итоге, после анализа, больше всего мне кажется опасным в табличке ниже, что идет какой-то непонятный набор SSL соединений в Интернет. По идее каждое SSL соединение должно быть легитимным - то есть администратор должен понимать зачем оно и явно это разрешать, а все остальные запрещать. Но, если задуматься, то как обычно поступает администратор межсетевого экрана, когда он видит изнутри наружу SSL? Он разрешает все SSL наружу, чтобы не разбираться с каждым соединением - ведь их тысячи. И тут вопрос уже к безопасникам. А вдруг это троян какой-то? В принципе на защиту приходит URL фильтрация которая хотя бы по SNI может посмотреть или база Threat Intelligence, которая уже знает списки управляющих центров бот-сетей. А если это что-то неизветсное внутри сети, то как быть? В редких сетях включают расшифрование SSL/TLS и смотрят что внутри SSL/TLS на предмет утечек и другого вредоносного контента, ведь SSL соединение - это двунаправленный поток данных - не только что-то утекает, так еще и что-то притекает, те же вирусы и другое ВПО.

А как вы поступаете с SSL трафиком идущим от компьютеров сотрудников и других устройств в Интернет? Просто пропускаете не думая или пытаетесь разобраться что это и зачем?

И это ведь еще не все. А, допустим, глядя в таблицу, что вы делаете с SOAP? ;-) Там ведь даже файлы по нему ходят.