После того как мы разобрались, что 60-80% трафика на периметре идет по SSL/TLS, то теперь новая проблема: все больше трафика на периметре идет по HTTP/2.

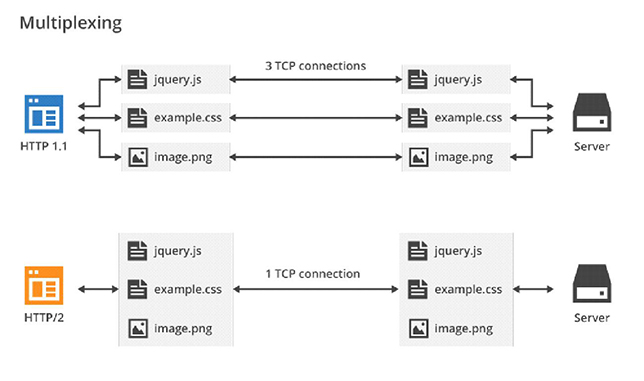

HTTP/2 использует одно TCP соединение, для передачи нескольких файлов с сайта. Это ускоряет работу браузера и одновременно усложняет работу средствам защиты. Подробнее про HTTP/2 тут

https://www.cossa.ru/152/129649/

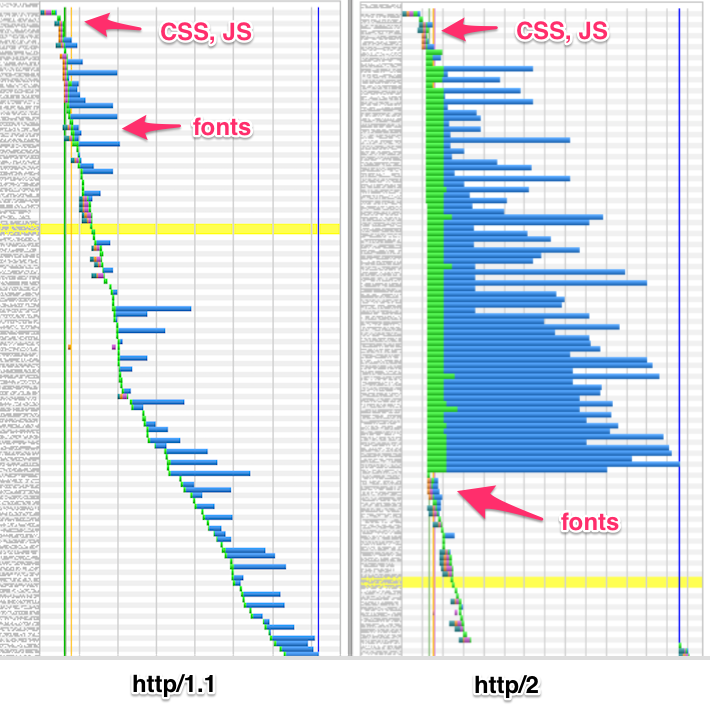

Ускорение очень хорошо показано на этом графике для сайта на Bitrix:

https://klondike-studio.ru/blog/ssl-na-bitriks-virtualnoy-mashine-s-pomoshchyu-let-s-encrypt/

Проверьте в своем межсетевом экране как он проверяет HTTP/2 и есть ли в нем анализаторы для HTTP/2.

https://www.ssllabs.com/ssl-pulse/ считает, что уже 46,3% трафика это HTTP/2

https://w3techs.com/technologies/details/ce-http2 считает также

Для примера, это список приложений на Palo Alto Networks NGFW, которые используют HTTP/2 у меня дома

| Application | Bytes |

| web-browsing | 1322877331 |

| facebook-video | 951668819 |

| youtube-uploading | 168097106 |

| gmail-base | 131868186 |

| facebook-base | 121796345 |

| google-base | 108236643 |

| twitter-base | 83510736 |

| youtube-base | 81062086 |

| clearspace | 43943037 |

| gmail-posting | 23669733 |

| google-maps | 19082103 |

| google-play | 13946745 |

| draw.io-base | 9640522 |

| google-calendar-base | 9391347 |

| google-hangouts-chat | 9365192 |

| evernote-base | 8587980 |

| vkontakte-base | 8018966 |

| google-hangouts-base | 7970178 |

| slack-base | 7687055 |

| facebook-posting | 6703854 |

| gmail-downloading | 5238196 |

| instagram-base | 3703381 |

| google-app-engine | 2830855 |

| blogger-blog-posting | 2484407 |

| mail.ru-base | 2067201 |

| google-analytics | 2064223 |

| evernote-downloading | 1707771 |

| gmail-uploading | 1152825 |

| facebook-social-plugin | 1103539 |

| google-hangouts-audio-video | 925118 |

| google-cloud-storage-base | 643062 |

| pinterest-base | 593854 |

| flickr-base | 585384 |

| vimeo-base | 570248 |

| google-docs-base | 542159 |

| twitch | 285885 |

| facebook-chat | 218770 |

| cloudinary-base | 174181 |

| google-update | 139202 |

| twitter-uploading | 136396 |

| zendesk-base | 84180 |

| yahoo-web-analytics | 74596 |

| windows-azure-base | 48229 |

| zoom-base | 35176 |

| quora-base | 30649 |

| rss | 28858 |

| hubspot | 26131 |

| google-docs-editing | 25906 |

| google-plus-base | 23087 |

| appdynamics | 21425 |

| youtube-posting | 20795 |

| linkedin-base | 19762 |

| youtube-streaming | 16372 |

| twitter-posting | 11722 |

| lastpass | 11361 |

| dropbox-base | 11228 |

| office365-consumer-access | 8126 |

| soundcloud-base | 2284 |

И важно, что HTTP/2 должен использовать TLS 1.2, поэтому вы не просто будете искать атаки и вирусы внутри HTTP/2, а еще и внутри TLS 1.2.

Напомню, что расшифровать весь TLS трафик не получится, потому что не все приложения согласны на вскрытие SSL и используют SSL Pinning и проверку клиентских сертификатов. Плюс в своей компании вы еще и ограничены законодательством: нельзя расшифровывать банковские данные, данные медицинских анализов и др.

Повышайте свой профессионализм в Академии Palo Alto Networks: panacademia.ru