Buzzword из трех слов Advanced Persistent Threat уже лет десять мучает индустрию своим разным прочтением разными экспертами.

Для меня три буквы APT обозначают набор техник, которыми меня или мою организацию будут ломать. Для хакеров это набор каких-то утилит, каких-то алгоритмов, каких-то тактик их применения и также уровень экспертизы людей, которые будут эти утилиты и техники и тактики применять. Существует целые группировки таких людей, которые пользуются определенным набором утилит и схем нападения. И именно по этим двум факторам и различают группировки: какие утилиты и техники и как они используют. Мы понимаем, что невозможно знать все утилиты в мире и все техники атак в мире и все ИТ приложения в мире. Именно поэтому APT группировки часто специализируются только на определенной индустрии: кто-то хорошо ломает финансовые учреждения, кто-то промышленные, кто-то медицинские или государственные. Связано это с тем, что в каждой из индустрий нужно серьезно разбираться в деталях ее работы.

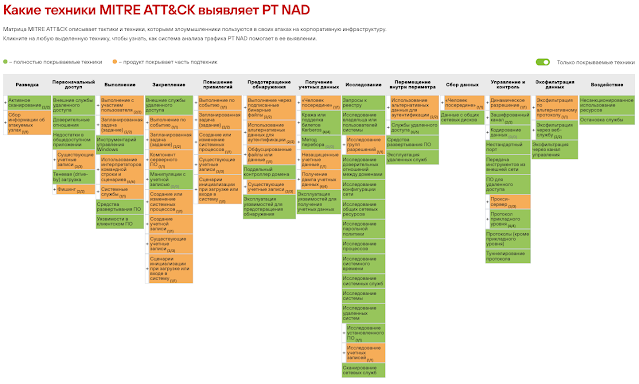

Серьезным подходом к классификации техник и тактик хакеров стало появление базы

MITRE ATT&CK. Это самая успешная попытка записать в единую базу все известные техники и тактики хакеров. MITRE также классифицировали этапы их работы, которые также в литературе называют kill chain или cyber-attack lifecycle: подготовка утилит и ресурсов, проникновение, закрепление в сети, горизонтальное перемещение и эксплуатацию найденных критичных данных и ресурсов. И сегодня именно на основе этой базы знаний мы все делаем выборку конкретных техник и тактик хакеров конкретной APT группировки. Существует еще термин кампания (вторая буква именно а) - по сути это проект, когда хакеры подготавливают определенный набор инструментов (например, поддельных сайтов) фокусируются на определенные типы компаний (например, на финансовые) и занимаются применением своих знаний и утилит против этой группы компаний. Обычно каждая компания заканчивается выводом денег, как это сделал

Cobalt и

Lazarus c банками, кражей или уничтожением данных, как это было в

Росавиации или даже остановкой предприятий, как это было с

Rutube. На слуху чаще всего атаки вымогателей, когда компании хакеры шифруют все данные и просят выкуп как это было с компанией Garmin, которая

заплатила 10 миллионов долларов за то, чтобы получить доступ к своим же данным, или норвежской компанией Norsk Hydro, которая отказалась платить и потратила 25 миллионов долларов на восстановление ИТ инфраструктуры в 40 странах мира.

Что же делать безопаснику: нужно ли ему знать все техники и тактики хакеров всего мира? Ведь мы только что решили, что это невозможно )

К счастью для нас, существуют типовые хакерские техники, которые используют хакеры всего мира. Это и типовые способы проникновения в сети и типовые способы закрепления в сети и типовые способы повышения привилегий и перемещения внутри сети. Да, этих способов тоже много, но установив средства контроля за этими техниками мы решаем задачу обнаружения злоумышленников. Злоумышленники тоже не стоят на месте - они постоянно придумывают техники обхода межсетевых экранов, систем предотвращения атак, песочниц и антивирусов. И поэтому защитники выстраивают многоэшелонированную защиту, иногда даже несколько средств защиты от одной и то же угрозы, чтобы хакер попал хотя бы в одну из ловушек.

Обычно продукты по безопасности сравнивают как раз по числу техник и тактик, которые может обнаружить система защиты.

Основная проблема мира безопасности, что в компании есть деньги на устройства защиты, но нет людей, которые понимают что эти устройства защиты вообще делают или хотя бы что за информацию они пишут на экране и еще реже люди знают как на это надо реагировать. Именно поэтому существует анекдот, что девушка установила на компьютер антивирус, он ей нашел 12 вирусов, она подумала и удалила антивирус.

Как решать эту проблему?

- Первым логичным решением стала автоматизация - средства защиты на основе экспертных знаний разработчиков сразу имеют возможность блокировать вредоносные действия внутри сети.

- Вторым логичным решением стало обучение людей - появляются, хотя и с большим скрипом обучающие статьи, вебинары, курсы и даже программы повышения осведомленности и киберучения. На киберучениях все сотрудники копании помещаются в часто встречающуюся критичную ситуацию и учатся из нее выходить.

- Третьим логичным решением стало использование аутсорсинга и аутстаффинга. Компании могут попросить внешние организации читать их журналы безопасности - это сервис называется MSS и даже могут попросить выбирать для них средства защиты и настраивать их - этот сервис называется MDR. Также часто вижу, что директора компаний стали нанимать советников по информационной безопасности и появился сервис Virtual CISO, когда на время приглашается руководителем именно эксперт по кибербезопасности, чтобы выстроить типовые процессы и сформировать правильную организационную структуру, позволяющую создать защищенные бизнес-процессы.

Среди безопасников есть те, кто занимается бумажной волокитой: соответствием требованиям государственных и отраслевых регуляторов. Есть те, кто занимается реальной безопасностью: созданием центров управления безопасностью SOC, команд реагирования CIRT и другими задачами. И третий тип - кто контролирует безопасность на уровне бизнеса, поддерживая business continuity согласно BCP/DRP. За границей это должность вице-президента по безопасности. В России пока что еще не распространенная должность. Обычно у этих сотрудников должен быть как минимум сертификат CISSP и от 10-15 лет работы в индустрии по специальности.