На прошедшей недавно конференции Standoff в Кибердоме активно работало несколько комнат, где наши лидеры практики, архитекторы, пресейлы, аналитики SOC активно показывали продукты Positive Technologies.

вторник, 28 ноября 2023 г.

среда, 1 ноября 2023 г.

Что изучить новичку в информационной безопасности для получения вакансии

Сколько времени нужно, чтобы изучить какую-то технологию? Я занимаюсь информационной безопасностью уже 26 лет и пролистал специально для студентов текущие вакансии и рассказал насколько сложно будет изучить ту или иную технологию, которую требует работодатель. Посмотрите, если вы ищете работу

пятница, 15 сентября 2023 г.

Психология пользователей мешает проводить Security Awareness. Интервью с экспертом.

Осознание сотрудниками важности информационной безопасности - одна из целей команды безопасности. Однако это непростая задача, ведь большинство не просто не понимает, так и активно противодействует своему обучению. Как внедрить security awareness и какие KPI могут быть у команды обучения сотрудников азам кибербезопасности? Обо всем этом рассказала Ольга Лимонова в своем интервью.

В этом интервью Ольга Лимонова делится своей историей как она пришла в профессию, какие задачи стоят перед security awareness и что нужно компании делать для начала повышения понимания сотрудников в информационной безопасности

Заходите за другими новостями в канал телеграмм Топ Кибербезопасности https://t.me/safebdv

воскресенье, 10 сентября 2023 г.

Как безопасно работать в Wi-Fi в кафе или отеле? Краткий экскурс

Иногда задают вопрос про то, насколько безопасно работать с ноутбука или смартфона через публичный Wi-Fi. Чтобы раскрыть тему есть достаточно много статей. При этом я вижу, что есть желающие послушать то же самое в дороге как радио. Включайте ваши приемники, здесь видеоролик про безопасность Wi-Fi в публичных местах и также дома.

вторник, 15 августа 2023 г.

16 способов повысить безопасность API

16 способов повысить безопасность API

1. Аутентификация 🕵️♀️ - проверяем, что это именно тот пользователь получил доступ к API.

2. Авторизация 🚦 - даем доступы после аутентификации.

3. Уменьшаем число данных 🖍 - не надо хранить все чувствительные данные в одной базе.

4. Шифруем 🔒 - пусть только те, кто знает ключ могут понять данные.

5. Осторожно выводим ошибочные сообщения ❌ - Когда выводим сообщение об ошибках, не выводим слишком много важной информации.

6. Проверяем входные данные & подчищаем ошибки 🧹 - Входные данные разрешаем только нужного нам вида.

7. Intrusion Detection Systems 👀 - В сетевом трафике проверяем подозрительную активность.

8. IP Whitelisting 📝 - Разрешить подключаться к API только с доверенных адресов.

9. Журналирование и мониторинг 🖥 - Храним детальные журналы API и даже смотрим в них постоянно.

10. Rate Limiting ⏱ - Ограничиваем число запросов от пользователей для предотвращения перегрузки.

11. Проверяйте подключаемые модули 📦 - Убедитесь что сторонний код без уязвимостей.

12. Security Headers 📋 - Проверяйте атаки на сайт, например, XSS.

13. Временные токены ⏳ - Выдача токенов только на время предотовращает несанкционированный доступ.

14. Стандарты безопасности и фреймворки 📘 - Позволяйте себе следовать стратегии по защите API.

15. Web Application Firewall 🔥 - защищает ваш сайт от атак по HTTP.

16. API версии 🔄 - отделяйте различные версии API и прозрачно работайте с ними.

пятница, 11 августа 2023 г.

Пирамида Дилтса или как решить проблему на другом уровне, чем она возникла

«Невозможно решить проблему на том же уровне, на котором она возникла. Нужно стать выше этой проблемы, поднявшись на следующий уровень» - сказал однажды Альберт Эйнштейн.

А что же это за уровни такие?А уровни логические. Ключ в том, что мы мыслим на разных уровнях абстракции, причем нижележащие уровни зависят от вышележащих. Поэтому если нам не нравится какой-то логический уровень в себе или в другом человеке, то стоит посмотреть выше - а что там? Очень хорошо эти уровни собрал в пирамиду психолог Роберт Дилтс.

Миссия - Для чего вам это все?

Идентичность - Кто я такой?

Убеждения - Во что я верю?

Способности - Как я принимаю решения?

Поведение - Что я делаю?

Окружение - Что я умею?

Встреча по Security Awareness с Ольгой Лимоновой. Вопросы от Денис Батранкова и слушателей

Мы уже давали советы руководителям ИБ о том как бороться с фишингом с Юрием Другач. А 11 августа в 11 утра мы поговорим про security awareness с Ольгой Лимоновой

Подключайтесь!

Во многих компаниях организуют обучение по информационной безопасности. При этом сотрудники часто задаются вопросом: «Зачем нам это нужно? Ведь нас должна защищать служба ИБ?..» Как работать с этим возражением? Как рассказывать сотрудникам про security awareness (про осведомленность в области ИБ)? И как повышать уровень осведомленности?

На вебинаре эксперты обсудят:

- Что такое Awareness, кому и зачем он нужен?

- Как ты стала Awareness специалистом?

- Что делает Awareness специалист?

- Что нужно, чтобы стать Awareness специалистом?

- Что нужно, чтобы быть хорошим и востребованным Awareness специалистом?

- Какое самое лучшее или эффективное мероприятие/процесс помнишь, что сильнее всего повлияло на результаты аварнесса?

- Сколько Awareness специалисты зарабатывают?

- Эффективен ли Awareness и как это понять?

- Какие главне метрики использовали и почему?

- Как Awareness реализовывается в компаниях сейчас? Как организовать Awareness правильно?

- Что лучше: организовать Awareness самим или заказать как услугу у подрядчиков?

- Что важнее и полезнее в Awareness - курсы обучения или имитированные фишинговые атаки?

- Про что чаще всего вы просвещаете людей? Какие сейчас наиболее актуальны темы? Примеры?

- Что делать, если люди не обучаются и вновь и вновь делают те же ошибки?

- Какие бывают трудности во время реализации Awareness? Бывают ли конфликты с сотрудниками?

- Нужно ли наказывать сотрудников за нарушение правил безопасности в компании?

- Какие у вас были самые интересные или необычные истории из работы в Awareness?

- Есть ли разница реализации Awareness в российских и зарубежных компаниях?

- Сколько Awareness специалистов нужно, чтобы защитить компанию?

- Что важнее: защищать сотрудников или защищать клиентов?

- Awareness для обычных людей существует? Как просвещать и защищать обычных физических лиц, не являющихся вашими клиентами?

- Должно ли Государство участвовать в просвещении населения в части Awareness?

- Какие главные вопросы/проблемы возникают в ИБ со стороны людей?

- Как ставят цели перед аварнессом руководители ИБ и бизнеса?

- Какая главная проблема во всех этих процессах, по твоему опыту?

среда, 19 июля 2023 г.

Книга Фридмана "Делегирование: результат руками сотрудников. Технология регулярного менеджмента".

Когда я начал искать книгу про делегирование, то обнаружил их 200 разных вариаций.

В итоге посоветовали именно книгу Фридмана "Делегирование: результат руками сотрудников. Технология регулярного менеджмента".

Очень много источников призывают делегировать, и применение этого управленческого инструмента кажется абсолютно понятным – так же, как и кажется понятным удар по мячу в футболе. Казалось бы что тут сложного? Но почему-то не всем удается забить мяч в ворота также как и не всем удается удачно передать задание сотруднику. У каждого сотрудника в голове: «почему я должен выполнять то, что вы мне делегировали, а я пообещал вам сделать?»

- Функциональные обязанности. По своему содержанию они полностью повторяют функционал подчиненной руководителю структурной единицы. Функциональные обязанности директора по логистике: обеспечить выполнение функционала департамента логистики.

- Управленческие обязанности – то, что руководитель обязан делать, управляя сотрудниками, для обеспечения выполнения ими нужных – в рамках функционала – действий. Делегирование – одна из компетенций для выполнения управленческих обязанностей.

вторник, 11 июля 2023 г.

Какие выгоды и результаты получили покупатели PT Network Attack Discovery

|

| Как работает PT NAD |

Записано со слов пользователей:

- Позволил выявить внутренних злоумышленников (PT NAD видит 117 техник и тактик хакеров из базы MITRE ATT&CK)

- Позволил повысить экспертизу своих сотрудников, за счет постоянного контакта с экспертами мирового уровня

- Увидели пароли в открытом виде летающие по сети (это часто неверная настройка LDAP и HTTP)

- Увидели туннели (обычно их много, например, ICMP или DNS)

- Обнаружили утилиты удаленного управления

- Заработал asset control

- Снизили риски ИБ

- Снизили потери

- Узнали что мы взломаны

- Актуализировали угрозы (у PT NAD 7000 собственных правил выявления угроз)

- Узнали слабые точки в безопасности инфраструктуры

- Контролируем смежные подразделения

- Храним историю сетевых соединений

- Можем расследовать, а было ли это событие раньше

- Получили стабильный продукт и инструмент контроля здоровья ИТ системы

- Снизили ущерб и область распространения успешных кибератак

- Визуализировали, что творится в вашей сети в реальном времени

- Обнаружили и обнаруживаем проблемы с устройствами внутри сети

- Начали контролировать открывает ли кто-то наружу какие-то дырки

- Выявили бэкдоры, оставленные уволенными ИТшниками.

- Легко установили, работает из коробки

- Получили важный источник данных в расследовании цепочек действий злоумышленника

- У нас есть теперь "черный ящик": храним копию трафика, если взломали то можно увидеть как. Это позволяет соответствовать 196 приказу ФСБ. Сейчас НКЦКИ проверяет насколько хорошо выполняется этот приказ.

- Получили сертифицированный ФСТЭК продукт класса СОВ (IDS). Замечу, что PT NAD единственные у кого 7000 собственных сигнатур(правил)

- Отследили горизонтальное перемещение

- Позволил выявить майнеры.

- Позволил контролировать логины и пароли передающиеся в открытом виде в трафике

- Позволил реализовать threat hunting и поиск различных IoC в трафике для аналитиков SOC

- Позволили выявлять целевые атаки и вредоносный код в трафике, включая программы-вымогатели и майнеры

- Позволил начать контролировать действия администраторов в сети

- Позволил мониторить производительность сети и кто внутри сети ее нагружает

- Позволил удобно разбирать инциденты и для ИТ и для ИБ служб, поскольку стандартные утилиты wireshark и встроенные в роутеры не умеют также

- Позволил после взлома выявить какие машины заражены вредоносным ПО и выявить различные признаки компрометации

- Позволил контролировать трафик наравне с продуктом СОПКА и реагировать на запросы ФСБ заблокировать вредоносную активность, потому что СОПКА доступа к интерфейсу не дает.

- Позволил подменить экспертизу NGFW от ушедшего иностранного производителя

- DPI движок позволил собрать ИТ метрики.

- Позволил узнать кто из сотрудников переехал в другую страну, потому что NAD подсветил из какой страны они подключаются по VPN)

четверг, 25 мая 2023 г.

Выступления по теме Security Operation Center на PHDays 2023

Измеряем работу SOC

Современная история развития cyberthreat intelligence и практика применения

Как понять, что твоя инфраструктура взломана?

Incident response на удаленке: как вызовы COVID-19 превратились в новые практики

«Фиолетовый» подход к повышению эффективности SOC

Воркшоп. Использование проекта ERM&CK для написания сценариев реагирования

Фреймворк ERM&CK: раскладываем реагирование на инциденты по полочкам

SiemMonkey: сокращаем мартышкин труд

VSCode XP: корреляции без боли и страданий

Почему мы не умеем дружить домами?

Как научить данные «говорить» понятным бизнесу языком

Особенности внедрения и эксплуатации IRP/SOAR на промышленных предприятиях

Автоматизация ИБ всем по силам — сейчас расскажем

Борьба с выгоранием в SOC (шикарнейшее выступление по ситуации в SOC)

Ваш сервис нам не нужен (обсуждали внешние и внутренние SOC)

Экспертная открытость или зачем делиться знаниями с сообществом

Реагирование на инциденты и их расследование: победит ли автоматизированный анализ ручной

Готов ли SOC защищать корпоративные облака

Яблоко раздора: охота на угрозы в macOS

воскресенье, 21 мая 2023 г.

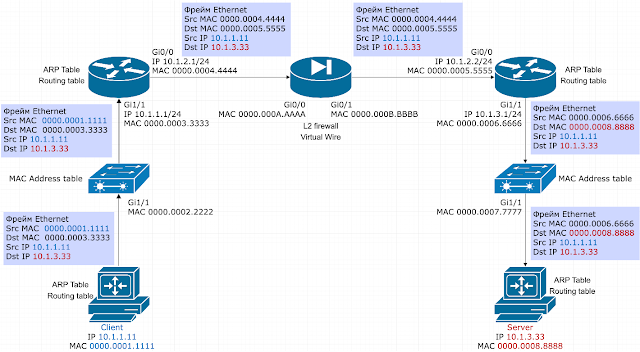

Фильтрация по MAC-адресам в межсетевых экранах

MAC-адрес виден только внутри одного broadcast домена

Иногда встречаю требования фильтровать MAC-адреса на обычном межсетевом экране или даже на NGFW. MAC-адрес приписан каждой сетевой карте производителем, пользователь может его изменить. Он используется для адресации в локальных сетях (LAN), а если быть точным внутри одного широковещательного домена или VLAN. Про широковещательные домены и VLAN хорошо рассказывает автор блога "Сети для самых маленьких". Для примера этот адрес важен для работы ARP протокола или старых забытых IPX/SPX. Таблицы MAC-адресов хранят у себя коммутаторы, чтобы знать на какой порт передавать фреймы (кадры) Ethernet. Каждое устройство в сети отправляет кадры Ethernet коммутатору и он уже передает кадры нужному адресату по его MAC-адресу, как это показано на картинке ниже:

IP-адреса видны глобально во всей сети интернет

IP-адреса используются для адресации в глобальных сетях (WAN). Соответственно на этом уровне работает статическая и динамическая маршрутизация. Таблицы маршрутизации на основе IP адресов хранят у себя маршрутизаторы. На каждом маршрутизаторе происходит переход из одного широковещательного домена в другой, поэтому какой именно MAC-адрес у сетевой карты на этом уровне абстракции уже невозможно проверить, потому что информация о MAC-адресах из соседнего широковещательного домена стирается маршрутизатором в заголовке фрейма (кадра) и недоступна в другом широковещательном домене. Подробно как это происходит описано в статье https://habr.com/ru/articles/707598/

Если вы хотите фильтровать по MAC-адресам, то значит вам нужно каким-то образом установить вашу систему фильтрации внутрь каждого широковещательного домена. Поскольку различных VLAN и физических сетей обычно сотни в компании, то это выльется в сотни фильтрующих устройств.

Приведу аналогию

Примером глобальной фильтрации и маршрутизации является обычная почта: вы адресом указываете страну, город, улицу, дом и по этому критерию направляете письма. Примером локальной адресации и широковещательного домена уже является сама пересылка письма внутри квартиры. Возможно вы это письмо отнесете в кабинет, зал, спальню, кухню или туалет. Было бы странно, просить почту контролировать куда происходит доставка писем: в туалет или кабинет. Хотя, для кого-то это является важным. ) Но почта это проверить не может... Но почему-то некоторые думают, что должна ) Поэтому требование фильтрации по MAC-адресам - как минимум странно, ведь для этого почтовое отделение надо установить внутри каждой квартиры...

Вывод

Если кто-то хочет фильтрацию по MAC-адресам - то лучше почитать "сети для самых маленьких" и "что меняется во фреймах Ethernet при передаче информации от роутера к роутеру" чтобы разобраться почему это не работает в реальных сетях.

пятница, 19 мая 2023 г.

Куда пойти эксперту по сетевой безопасности на Positive Hack Days 19 и 20 мая 2023 года

Куда пойти эксперту по сетевой безопасности на Positive Hack Days 19 и 20 мая 2023 года

Решения по защите сетей можно разделить на хостовые, сетевые и облачные. К хостовым сегодня относят EDR, XDR, DLP, к сетевым VPN, FW, NGFW, UTM, IDS, IPS, NTA, NDR, TDR; к облачным решениям относят SASE, EASM и CASB.

19 мая 2023