Аналогия

Если провести аналогию с правилами дорожного движения и правилами информационной безопасности, то можно увидеть куда надо стремиться. Правила дорожного движения разрабатываются давно, поэтому их все более менее знают. Если кто-то хочет выехать на дорогу, то он знает, что сначала нужно выучить правила, сдать их и потом уже можно. Если ты просто подключаешься в интернет, то простейшая наглядная агитация на стенах учреждения, висит только в продвинутых компаниях, типа Сбербанка. В Интернет если кто-то хочет подключить свою организацию, то правила тоже есть: отраслевые (банк России), государственные (ФЗ-152) и надгосударственные (GDPR, PCI DSS). Правила эти никого сдавать не требуют. Обучать людей не треюут. А почему? Ведь аналогия с правилами дорожно движения говорит, что это нужно делать. Соответственно на курсы никто не ходит, а они (слава богу) есть. Я об этом и хочу поговорить.

Специалисты

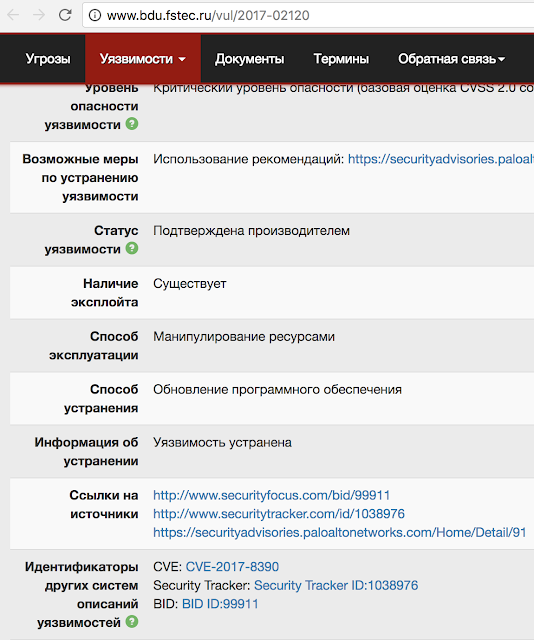

Основная проблема любой организации, что в ней нет специалистов, которые бы где-то сдавали какие-то экзамены по информационной безопасности. Если при подключении в Интернет требовать наличие в организации такого человека, если требваеть у этого человека наличие сданных экзаменов, то уже можно ожидать, что в организации есть человек, которые понимает в основных темах: инвентаризация ресурсов, сканирование уязвимостей, установка патчей, зачем нужна двухфакторная аутентификация в интернет-банке и VPN или у администраторов сети, как работает хостовая и сетевая защита.

Я понимаю что таких специалистов мало, но ведь существует аутсорсинг. Интернет и угрозы существуют, а специалистов - не существует. Машины и дороги существуют - правила и обученные люди на дороге не просто существуют - их необученными туда и не пускают.

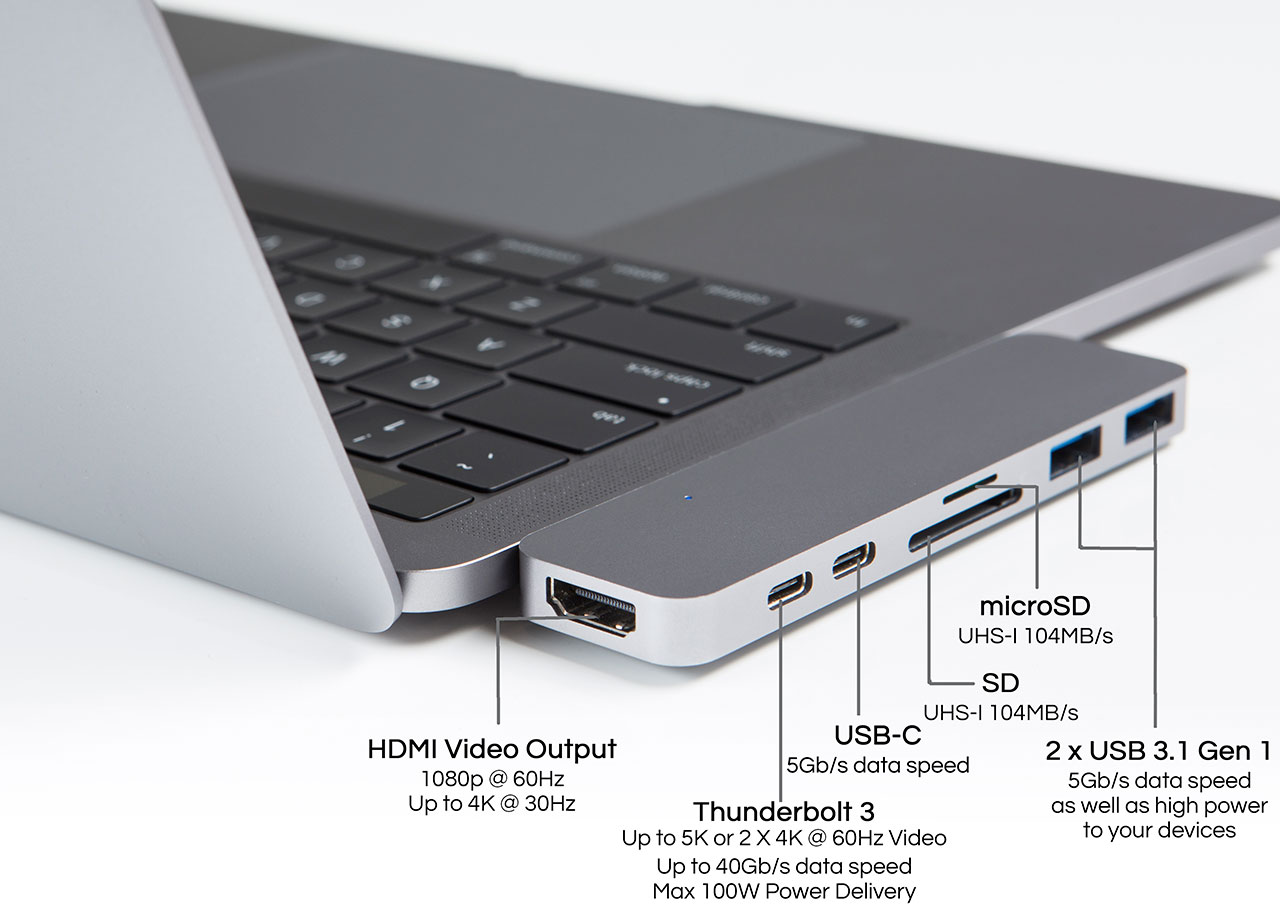

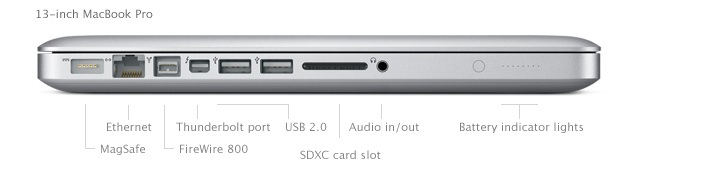

Оборудование

Критерием современных законодательных инициатив является наличие специализированного оборудования. У оборудования постепенно появляются классы, например, для IPS придумали аж 6 классов, для межсетевых экранов придумали еще 6 классов с разными буквами вперемешку: АБВГД. Например, требуется наличие сертифицированного межсетевого экрана. А то что в нем одно правило permit any any - это никого не волнует. Почему?

В ПДД есть тоже требования к сертификации автомобилей, но они не требуют передачи интеллектуальной собственности в лаборатории. В информационной безопасности производитель должен полностью открыть все технологии как работает продукт и даже показать исходные коды. Хотя можно было бы просто проверить, что он выполняет те функции, которые нужны для работы, как это делают с автомобилями. Почему?

Технологические процессы

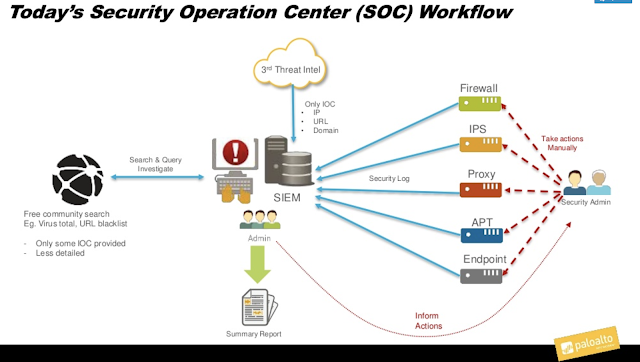

А еще никто не читает журналы IDS (да и любые журналы) - тоже не волнует никого что там идут атаки. Почему? А то что администратор домена свободно может зайти куда угодно без двухфакторной аутентификации и любой человек, запустивший mimikatz может стать администратором домена - тоже никого не волнует. Почему? А то, что бекапы почтового сервера хранятся незашифрованные и доступны на общем сервере и любой сотрудник может подмонтировать его образ и почитать всю почту - тоже никого не волнует. Почему? Потому что никто не проверяет как все работает, не делает пентесты или аудит.

В общем в информационной безопасности не хватает одного требования - в любой организации должна быть фамилия ответственного за ИБ, у которого есть сданные "права" или сертификат. Жестко?