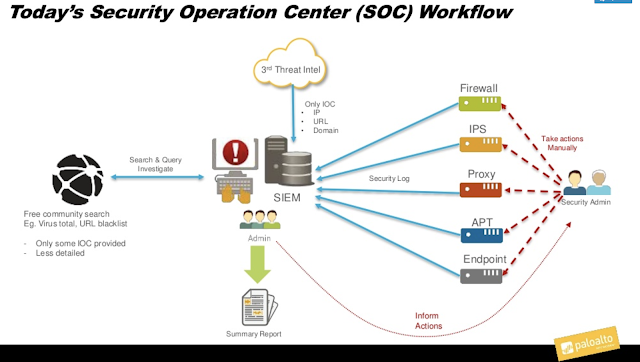

У аналитиков SOC очень много различных задач и одна из них - находить индикаторы угроз, которые были уже в компании или (и желательно) которые были в ДРУГИХ компаниях. И вот тут становится интересной задача автоматизации этого процесса. Кто-то где-то кому-то поделился PlayBook или TTP в формате STIX или TAXII или просто сам аналитик только что нашел характерный паттерн поведения атакующего. Что дальше? Ручками ввести это все в системы защиты компании - долго. Нужна автоматизация. Существует бесплатная утилита MineMeld, которая позволяет втянуть в себя различные форматы обмена TTP и затем выдать в нужном формате для имеющихся средств защиты. Например, для NGFW Palo Alto Networks это будет формат External Dynamic List, где уже готовые списки блокировки URL, IP, DNS поставляются прямиком в межсетевой экран, который их автоматически блокирует. Такая презентация выложена сейчас на Slideshare. Предлагаю ее посмотреть на SlideShare