Новые тренды на рынке ИТ и на рынке ИБ

Существует одна проблема лично для меня, возможно для кого-то тоже: когда ты занимаешься только ИБ, то возникает разрыв знаний с ИТ технологиям. Сейчас информации такое количество на рынке ИБ, что отслеживать новые веяния в ИТ очень сложно. Но нужно.

Информационная безопасность неотделима от ИТ! Только если ты хорошо знаешь сетевые технологии, то ты можешь хорошо защищать сети, если ты хорошо знаешь операционные системы, то можешь хорошо их защищать и так далее.

Контейнеры

Сотрудники ИТ все чаще используют контейнеры вместо виртуальных машин. Такие слова как Docker, Kubernets, Pod, OpenShift активно используются сотрудниками многих компаний. Знаете ли их вы и знаете ли вы проблемы в ИБ в них, как безопасники?

Контейнеры легковесны, поскольку занимают несколько мегабайт, в отличие от виртуальных машин, занимающих гигабайты. И с ними ИТ специалистам проще работать и масштабировать под задачи бизнеса, который требует быстрых результатов и выхода на рынок новых продуктов. Сейчас это делают на основе уже готовых шаблонов контейнеров, на основе которых строят новые приложения. Готовые контейнеры находят, например, на Docker HUB.

Одновременно у контейнеров уже найдены уязвимости и уже были взломы, например, взлом и использование затем мощностей Тесла для зарабатывания криптовалюты был основан на уязвимостях Kubernets.

И уже существуют компании, которые понимают эти уязвимости и делают микросегментацию для сервисов, которые выставляют публично контейнеры.

Например, продукт компании https://www.twistlock.com/ позволяет визуализировать контейнеры, показать уязвимости, защитить контейнеры во время их работы, создать внутреннюю сегментацию в рамках одного хоста с контейнерами.

Function as a Service или бессерверные вычисления

Да, уже есть такие типы облачных сервисов как IaaS, PaaS, SaaS и даже SecaaS, теперь еще и FaaS, когда вы платите поставщику сервиса за исполнение ваших функций, а не операционных систем или приложений. Впервые такое сервис предоставила в 2014 году AWS Lambda, затем уже Google Cloud Functions и Microsoft Functions. Также эту технологию называют бессерверные вычисления. То есть вы передаете сервису для обработки какую-то функцию которая вам нужна в данный момент. Это очень удобно масштабировать и позволяет резко усилить возможности компании в период отчетности или наплыва запросов клиентов, например, в конце квартала или года.

И у этих технологий тоже уже есть уязвимости, например, в данном видео в поле с именем файла PDF для отдела HR вставляется команда curl для скачивания дополнительного кода с pastebin и этот код выполняется на сервере FaaS и результат атаки впечатляет. Как от этого защититься?

Существуют компании, которые занялись защитой Serverless технологий, например, компания PureSec, в продукте выполняется контроль работы таких приложений и даже есть WAF для проверки входящих запросов к сервисам.

SOAR и автоматизация

Конечно же по планете шагает автоматизация. Это применимо одновременно к ИТ и к ИБ. Если существует хоть одна повторяющаяся операция в ИТ или ИБ службе, то ее стоит автоматизировать - зачем мучить сотрудников.

Основным драйвером продуктов автоматизации в России я вижу то, что руководство готово выделять бюджет на продукт, но не готов выделять деньги на новых сотрудников. Поэтому основная задача продуктов класса SOAR - ускорить работу сотрудников текущих или вообще освободить их от рутинных простейших операций: проверок отчетов сканеров уязвимостей, антивирусов, песочниц или даже автоматически решать задачи приходящие по email от сотрудников - заявки на проверки фишнговых писем, автоматические проверки систем или построение отчетов по разным заданным параметрам.

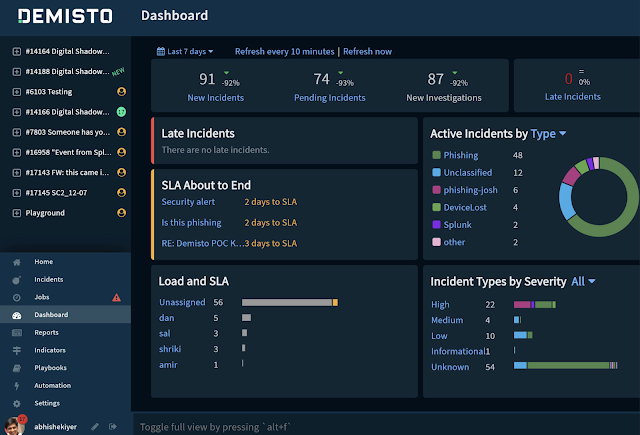

Здесь много продуктов и я постепенно осваиваю продукт Demisto - он позволяет подключаться к существующим или реализовать системы управления инцидентами, автоматически обогащает каждый инцидент нужной информацией, подключает других сотрудников, пишет им запросы, проверяет чтобы сотрудники вовремя на них ответили, не забывает им напомнить, потом строить отчеты и графики эффективности внутренних процессов ИТ и ИБ.

Основой систем SOAR является создание или использование уже готовых Playbook - алгоритмов описывающих как работает процесс и что нужно сделать на каждом шаге. SOAR автоматизирует прохождение этого алгоритма, помогает всем сотрудникам на каждом шаге, подключается ко всем система компании сам через API и решает многие вопросы без участия человека.

Например, Demisto может собрать нужные индикаторы IOC, затем проверить их с полученными в инциденте IP, URL, DNS адресами, хешами и др. Затем автоматически настроить сиетемы защиты на из блокировку, оповестить людей и сформировать графический отчет о своей работе.

Вот так выглядит простейший Playbook когда вы сравниваете свой файл с базой Threat Intelligence например из Facebook и затем со следующей базой, например, с VirusTotal и так далее.

Также основой выгодой таких готовых цепочек проверок является то, что ваш сотрудник может быть не таким профессиональным и даже не знать все методы и способы которые используются профессиональными сотрудниками, но просто запускать этот playbook когда ему нужно проверить заражение или просто любой файл. В Demisto, например, заведено уже 50 готовых плейбуков - что делать в случае потери ноутбука сотрудником, в случае находения вредоносного кода песочницей и так далее. Кроме того Demisto постоянно поддерживает коннекторы к 300 типам различных внешних продуктов ИБ, поддерживает их актуальные версии, чтобы скрипты работали без ошибок.

Пример автоматизации Demisto + песочницы Palo Alto Networks Wildfire + системы Threat Intelligence Autofocus